Medidas de contención

/hacker-8033977_1280.webp)

Antes que nada, si se ve ante un escenario en el cual su compañía es víctima de un ciberataque de Ransomware el primer paso mas importante es limitar los activos comprometidos para que el ataque no se esparza a ningún otro equipo en la red, ya que nos aseguramos que ya no se puede comprometer mas información y archivos es muy importante que nos tomemos un momento para relajarnos un poco y pensar con calma cuáles serán los siguientes pasos a llevar a cabo, esto porque podemos y tener la presión de volver a la operatividad, presión por parte de los directivos y esto sumando a la presión de un terrorismo psicológico si los cibercriminales deciden amenazarnos con hacer pública la información.

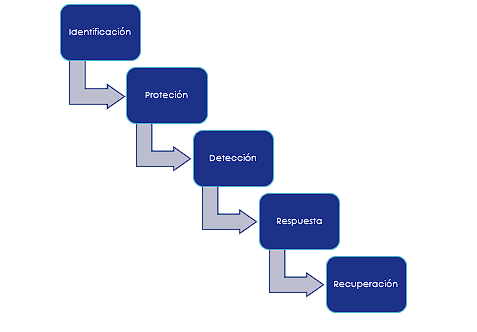

Es importante saber que el daño ya está hecho para este punto y esta en nosotros tomar las decisiones adecuadas para recuperarse del incidente y buscar evitar que esto vuelva a pasar, por lo que hay que evitar a toda costa el tomar decisiones apresuradas ya que esto por lo general nos llevara a un escenario mas complicado. La mejor medida que podemos hacer es trabajar en base a un esquema metodológico para tener el mejor escenario posible y salir adelante con la operación de la empresa en el menor tiempo posible, es por lo que se recomienda ampliamente la estrategia de la metodología NIST al ser uno de los estándares más robustos y efectivos en cuanto a temas de ciberseguridad se refiere.